“短信验证码”早已不安全,睡梦之中就能被盗刷

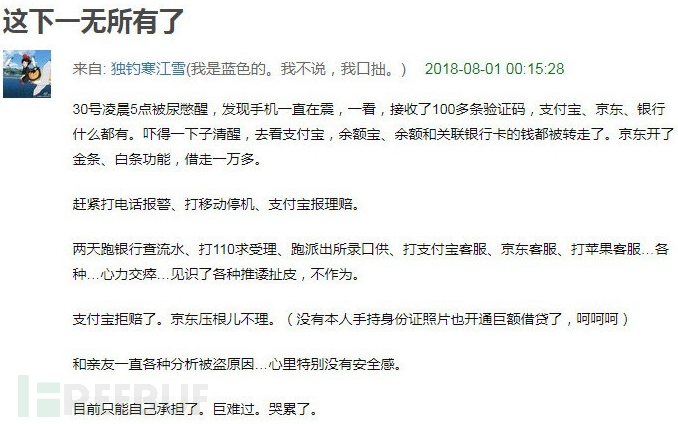

近日,国内各地都陆续发生了一些利用短信验证码冒用身份、窃取银行账户、金融类 APP 财产的案件,受害者甚至莫名其妙“被网贷”,进而遭遇较大经济损失。

根据@江宁公安在线 的分析,这种犯罪手法是近两年来出现的新型伪基站犯罪手段,多地警方已经有所发现。具体说来,这是一种新型的“伪基站”技术。主要采用“GSM劫持+短信嗅探技术”,可实时获取用户手机短信内容,进而利用各大知名银行、网站、移动支付APP存在的技术漏洞和缺陷,实现信息窃取、资金盗刷和网络诈骗等犯罪。

实施诈骗的基本原理如下:

第一步,犯罪团伙基于2G移动网络下的GSM通信协议,在开源项目OsmocomBB的基础上进行修改优化,搭配专用手机,组装成便于携带易使用的短信嗅探设备。

第二步,通过号码收集设备(伪基站)获取一定范围下的潜在的手机号码,然后在一些支付网站或移动应用的登录界面,通过“短信验证码登录”途径登录,再利用短信嗅探设备来嗅探短信。

第三步,通过第三方支付查询目标手机号码,匹配相应的用户名和实名信息,以此信息到相关政务及医疗网站社工获取目标的身份证号码,到相关网上银行社工,或通过黑产社工库等违法手段获取目标的银行卡号。由此掌握目标的四大件:手机号码、身份证号码、银行卡号、短信验证码。

第四步,通过获取的四大件,实施各类与支付或借贷等资金流转相关的注册/绑定/解绑、消费、小额贷款、信用抵扣等恶意操作,实现对目标的盗刷或信用卡诈骗犯罪。因为,一般短信嗅探技术只是同时获取短信,并不能拦截短信,所以不法分子通常会选择在深夜作案,因为这时,受害者熟睡,不会注意到异常短信。

但是,以上四步只是基本原理,攻击者甚至还会干扰附近的手机信号,使4G变为2G信号后,再窃取短信信息。目前更危险的新技术则是重新定向手机信号,同时使用GSM中间人方法劫持验证短信,此类劫持和嗅探并不仅限于GSM手机,包括LTE,CDMA类的4G手机也会受到相应威胁。

根据 360 无线电安全研究院的分析,此类攻击主要分为以下几级:

1. 伪基站垃圾短信;

2. 嗅探 GSM 短信;

3. 将手机从 3G/4G 降级到 2G;

4. 3G/4G 中间人攻击

难度从上到下依次加重。从这个 等级排序可以看出,一些老式手机或长期处于 2G 的手机最容易受到攻击,此外,有些手机虽然长期处于 4G 但没有开通 VoLTE,也无法阻挡短信嗅探。实施以上攻击的前提是都需要靠近受害者,在一个基站的通信范围内,暂时不能覆盖过多的手机号,因此受害人范围还未扩大。而且如果攻击者没有获取受害者的个人身份证或银行卡信息,只嗅探到短信验证码,也不会攻击成功。

值得注意的是,此类新型伪基站诈骗使用的方法主要是钻了手机信号协议的空子GSM劫持+短信嗅探的攻击技术基本上没有办法防范,一旦中招,短信信息就会泄露无余。另外,犯罪者大多选择凌晨作案,且无需直接与受害者接触,因此大部分受害者对资金被盗毫无察觉,一觉醒来只有手机里莫名其妙多出来的验证码……

据广州警方通报,截至今年6月,广州警方已陆续破获多起此类案件。今年 7 月,郑州警方也破获了类似案件。

针对这一情况,普通用户应当如何应对呢?根据一些安全研究员和@江宁公安在线的消息,可以采取以下措施:

1. 尽可能更换 4G 手机并联系运营商开通 VoLTE 业务,提升手机防御等级,增加攻击难度;

2. 平时保护好个人信息(包括身份账号、银行卡号等敏感信息);

3.关闭手机移动信号,只使用家中或办公室等安全的 WIFI 联网;

4. 睡觉前关机或设置飞行模式,让手机无法接收短信(但这可能导致其他诈骗风险上升或者亲友有重大事件无法联系)。

此外,警察蜀黍也补充道:目前运营商也针对GSM 协议的问题进行系统换代升级。而大多数支付了、银行类APP 除了短信验证码之外,还有图片验证、语音验证,人脸验证,指纹验证等等诸多二次验证机制,如果单单泄露验证码,并不会造成损失。

据热心网友表示,很多银行还有可以自主设置的安全功能,例如中国银行 APP 可以设定在某个时段不能进行消费交易;招行 APP 中有“常用设备管理”设置选项等。

最后,呼吁各大运营商和通信管理部门尽快采取有效技术手段,尽快解决此问题。一些安全机制不完善的银行和金融类app可以考虑采用其他双向验证辅助手段提高安全效率。当然,一旦遇到此类诈骗,一定要保留好短信内容,立刻报警。

参考自:微博@江宁公安在线;腾讯“守护者计划”等,作者:AdlerI,转载请注明来自 FreeBuf.COM