使用Xenotix_XSS框架进行自动化安全测试

本文简单的介绍Xenotix_XSS框架常用的xss测试自动测试工具,可以用于对页面进行自动安全扫描。

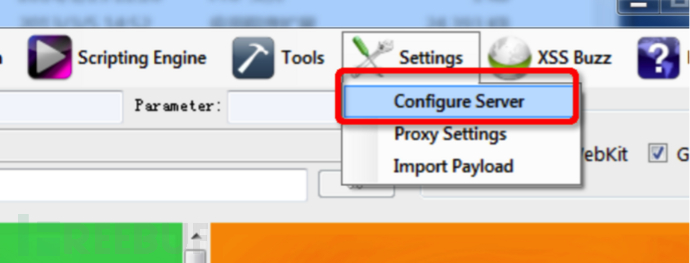

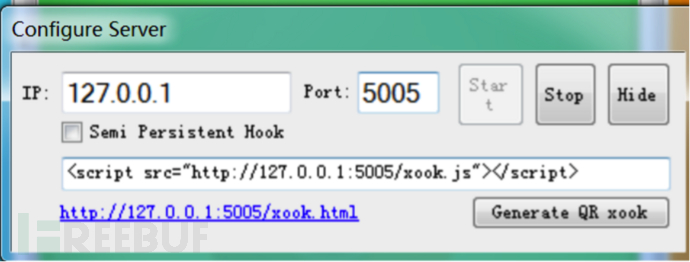

配置服务器:

点击“setting—>configure server—>start”,服务器就配置完成。

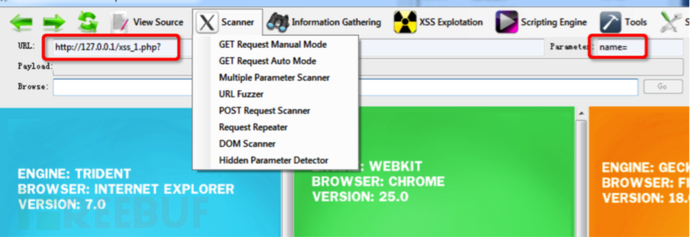

扫描测试

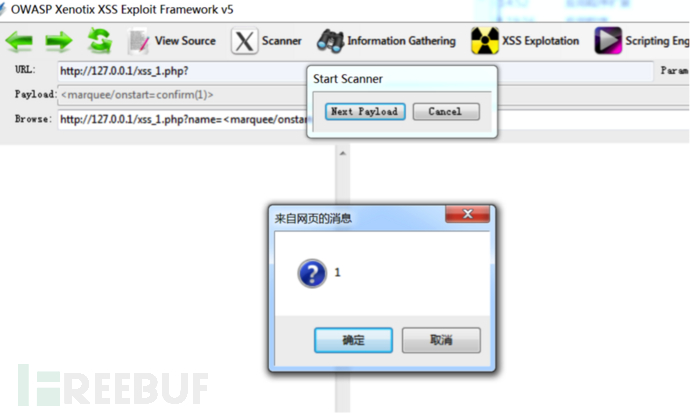

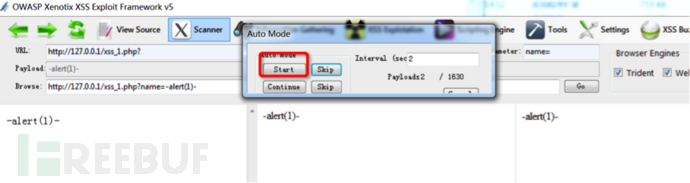

scanner里面的”get request manualmode”是手动测试,即每次点击start的时候,只会执行一个payload,而”get request auto mode”是自动测试,设置时间间隔,就可以自动扫描。每次扫描的结果会在下面的三个浏览器中显示结果。

URL填写要测试的页面,parmeter填写”参数=”,测试时完整的URL可以在Browse处看到。

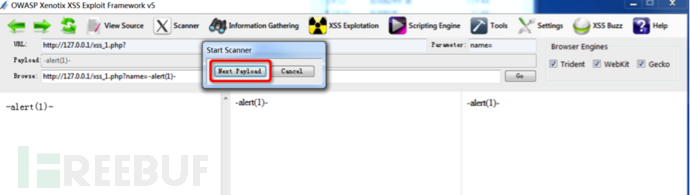

手动测试:

自动测试:

自动模式,在Inteval中设置时间间隔,然后点击start开始测试,可以点击pause暂停

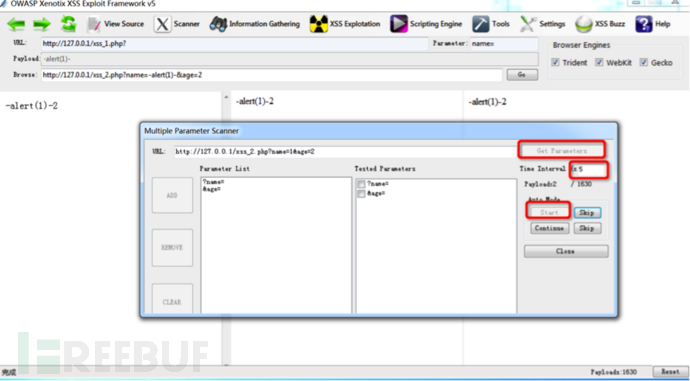

多参数测试multiple parameter scanner:

点击”get parameters”会自动识别出URL中的多个参数,设置时间间隔后,点击start会逐个对每次参数进行测试。

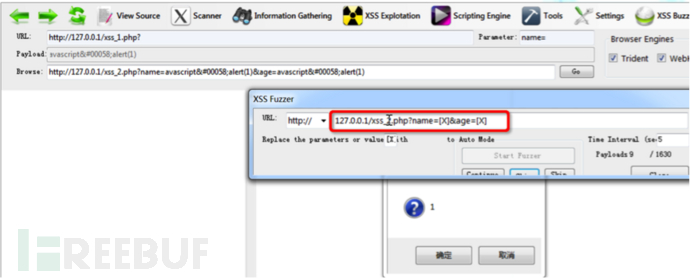

URL fuzzer:

将需要fuzz的参数值修改为” [X]”,然后工具会对设置了[X]的参数进行测试

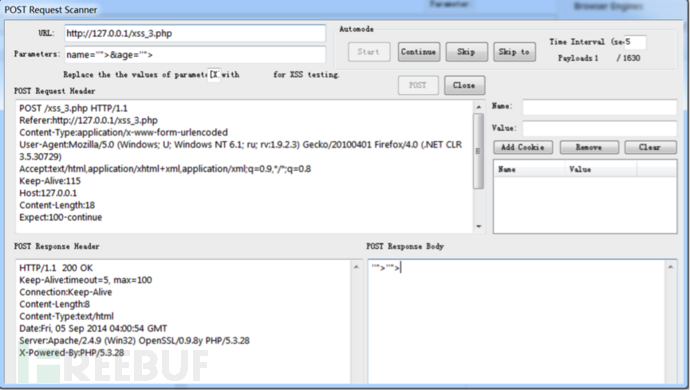

POST request scanner:

URL填写要测试的页面

Parameters填写POST的参数,参数值用[X]代替,response会在页面和postresponse body里面显示。

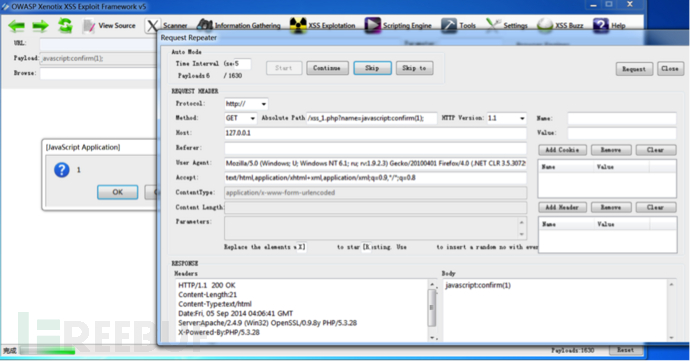

request repeater:

repeater里面支持get、post和trace方法,同样的,将HOST填写地址,path填写路径,参数值用[X]代替,start开始扫描

DOM SCAN:

个人写了几个DOM脚本,结果都没扫描到。。。没法截图了

隐藏表单检测:hidden parameter detector

很明显,就是检测html中的隐藏表单。

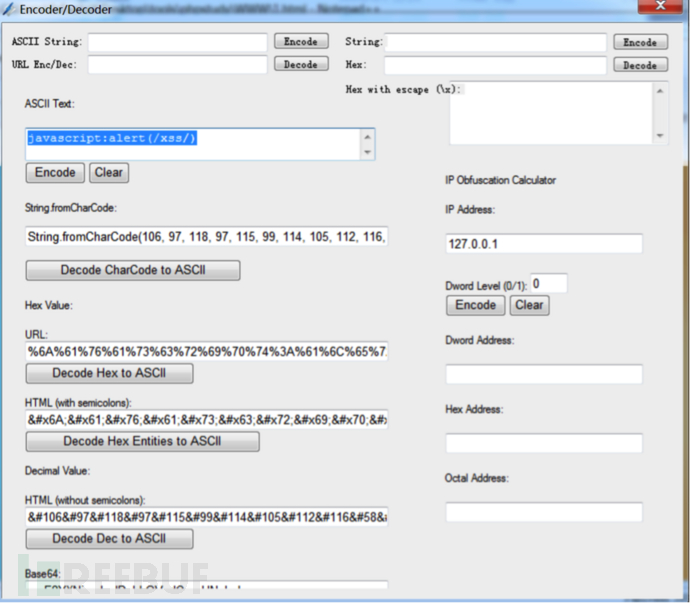

在tool下面的encode/decode工具也是比较常用的,不过编码不是太多:

相关 [xenotix xss 框架] 推荐:

XSS 探索 - big-brother

- - 博客园_首页前端xss攻击

- - SegmentFault 最新的文章百度知道XSS漏洞

- - 博客园_首页帮我写一个能提取pentesterlab xss漏洞分析

- - JavaScript - Web前端 - ITeye博客pentesterlab简介. pentesterlab官方定义自己是一个简单又十分有效学习渗透测试的演练平台. pentesterlab环境搭建. 官方提供了一个基于debian6的镜像,官网下载镜像,使用vmware建立一个虚拟机,启动即可. ps:官方文档建议做一个host绑定,方便后面使用.