安全科普:利用WireShark破解网站密码

当我们输入账号、密码登录一个网站时,如果网站允许你使用HTTP(明文)进行身份验证,那么此时捕获通信流量非常简单,我们完全可以对捕获到的流量进行分析以获取登录账号和密码。这种方法不仅适用于局域网,甚至还适用于互联网。这就意味着,攻击者将可以破解任何使用HTTP协议进行身份验证的网站密码。

在局域网内要做到这一点很容易,这不禁使你惊讶HTTP是有多么的不安全。你可以在宿舍网络、工作网络,甚至是校园网络尝试这种破解方法,不过校园网络需要允许广播流量功能,并且要求你的局域网网卡可以设置为混杂模式。

下面就让我们在一个简单的网站上实验这种方法,本实验我是在同一个电脑上进行的。实践的时候,你可以在虚拟机和物理机之间进行。

注意,一些路由器并不支持广播流量功能,所以在这种路由器上可能会失败。

Step 1:运行WireShark并捕获流量

在Kali Linux中可以按以下步骤运行WireShark:

Application > Kali Linux > Top 10Security Tools > Wireshark

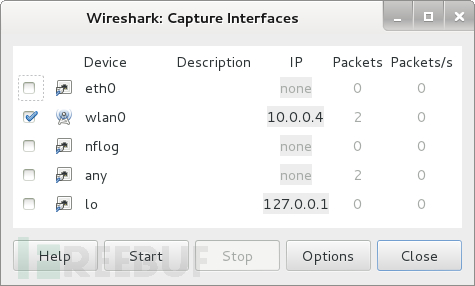

在WireShark中依次点击 Capture > Interface 选项,然后选中适用的网卡接口,在我的例子中,我使用了一个USB无线网卡,所以我选择了 wlan0。

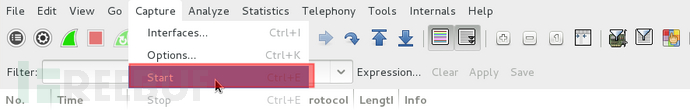

如果一切顺利,那么接下来你可以按下开始按钮,然后Wireshark将开始捕获流量。如果你错过了这一步,那么你通过回到 Capture > Interface > Start开始捕获流量。

Step 2:过滤POST数据流量

此时,Wireshark开始监听并捕获所有的网络流量。然后我打开浏览器并用我的用户名和密码登录一个网站,当认证过程结束并成功登录之后,返回并停止Wireshark的流量捕获。

通常情况下,将会捕获很多流量数据,然而我们只对POST数据感兴趣。为什么是POST数据呢?

因为当你输入用户名和密码并点击登录按钮时,将会产生一个POST方法将你输入的数据发送到远程服务器上。

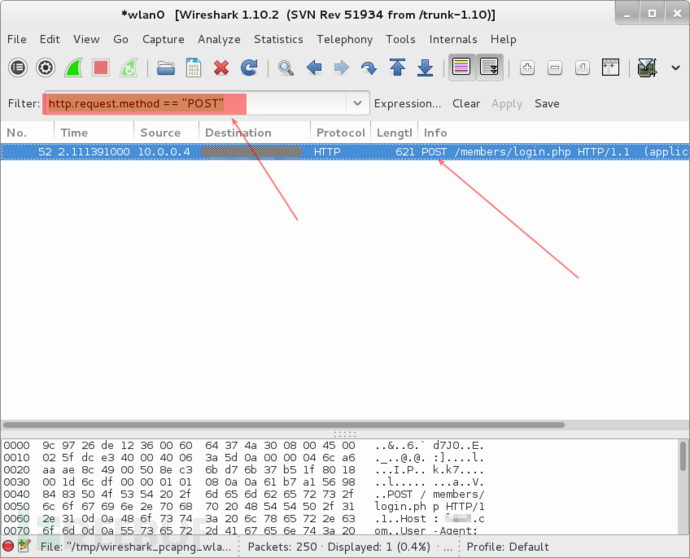

为了过滤并滤出POST数据,可以在Filter输入框中输入以下指令:

http.request.method== "POST"

下图中显示了一个POST事件。

Step 3:分析POST数据以获取用户名和密码

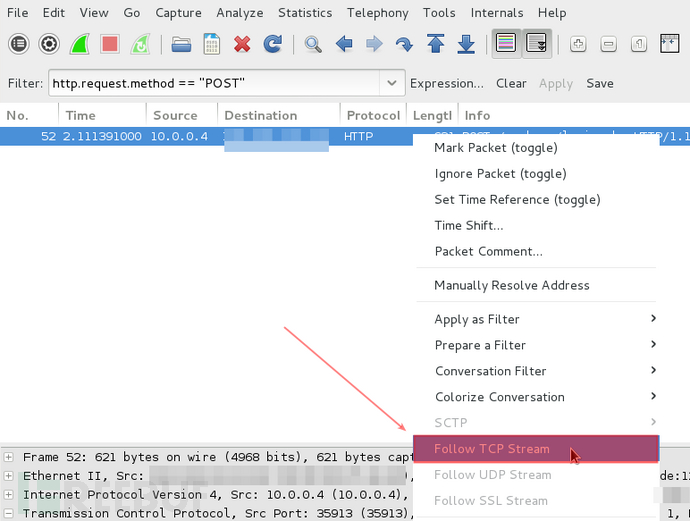

接下来,点击POST事件那一行,然后右击选择“Follow TCPSteam”。

此时,将会打开一个新窗口,窗口中包含类似下面的内容:

HTTP/1.1 302 Found Date: Mon, 10 Nov 2014 23:52:21 GMT Server: Apache/2.2.15 (CentOS) X-Powered-By: PHP/5.3.3 P3P: CP="NOI ADM DEV PSAi COM NAV OUR OTRo STP IND DEM" Set-Cookie: non=non; expires=Thu, 07-Nov-2024 23:52:21 GMT; path=/ Set-Cookie: password=e4b7c855be6e3d4307b8d6ba4cd4ab91; expires=Thu, 07-Nov-2024 23:52:21 GMT; path=/ Set-Cookie: scifuser=sampleuser; expires=Thu, 07-Nov-2024 23:52:21 GMT; path=/ Location: loggedin.php Content-Length: 0 Connection: close Content-Type: text/html; charset=UTF-8

即在这个例子中:

1、用户名:sampleuser

2、密码:e4b7c855be6e3d4307b8d6ba4cd4ab91

由上面的密码值可以猜想,“e4b7c855be6e3d4307b8d6ba4cd4ab91”肯定不是真实的密码值,而应该是一个哈希值。

需要注意的是,一些不注重安全的网站并未对用户发送的密码值求哈希值,而是直接将密码明文发送给服务器。对于这种网站,到这一步就能够得到用户名和密码信息了。而在我分析的例子中,我们还需要更进一步,即识别该哈希值对应的密码值。

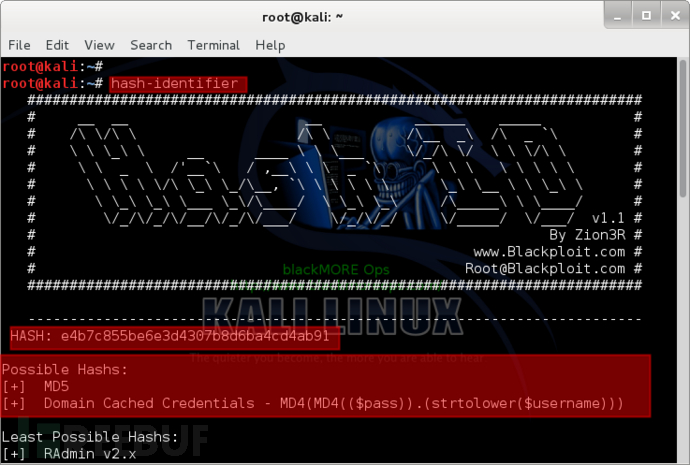

Step 4:确定哈希类型

在这一步中,我将使用hash-identifier工具来确定上面的密码哈希值到底是什么类型的哈希。打开终端,然后输入“hash-identifier”并将上面的哈希值粘贴到终端,回车之后hash-identifier将会给出可能的匹配值。

因为有一件事可以确定,即上面的哈希值不是域缓存凭证(Domain Cached Credential),所以它肯定是MD5哈希值。然后,就可以使用hashcat或者cudahashcat破解该MD5哈希值, 点击这里了解更多。

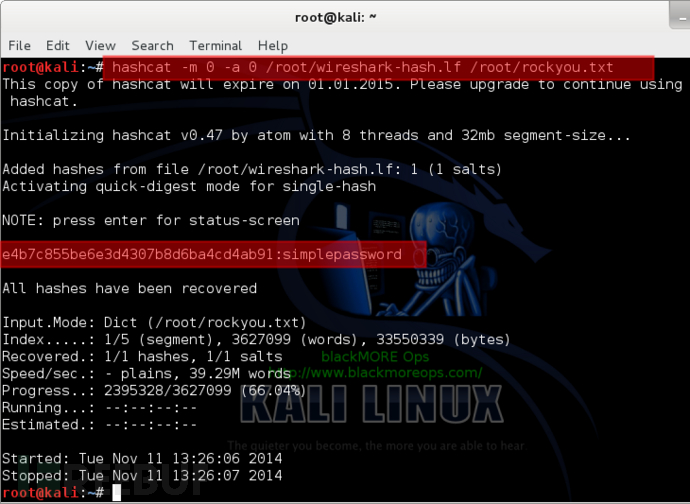

Step 5:破解MD5哈希密码

可以使用hashcat或者类似的工具很容易地破解这个密码。

root@kali:~# hashcat -m 0 -a 0 /root/wireshark-hash.lf /root/rockyou.txt (or) root@kali:~# cudahashcat -m 0 -a 0 /root/wireshark-hash.lf /root/rockyou.txt (or) root@kali:~# cudahashcat32 -m 0 -a 0 /root/wireshark-hash.lf /root/rockyou.txt (or) root@kali:~# cudahashcat64 -m 0 -a 0 /root/wireshark-hash.lf /root/rockyou.txt

因为我测试的密码存在于我的密码字典中,所以hashcat可以很容易就能破解出。

结论

其实,不可能确保每个网站都使用SSL来保证密码的安全,因为对于每一个URL来说,使用SSL服务都需要花钱。然而,网站所有者(任何人都可以注册的公共网站)至少应该在登录环节进行哈希值求解操作,这样至少在攻击者破解网站密码的时候能够多设置一道屏障。